اسمارتفون شما چگونه هک میشود

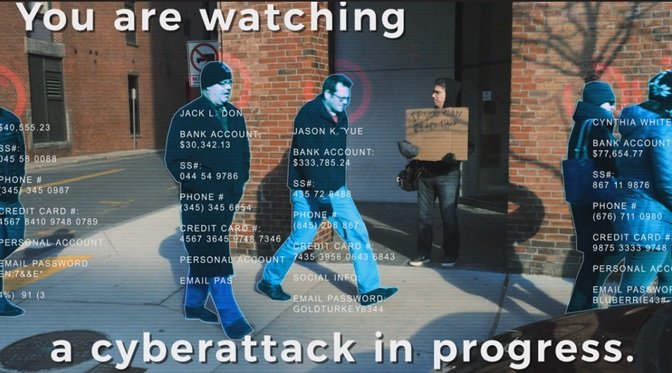

سوالی که بسیاری از کاربران مطرح میکنند، این است که هکرها چگونه از اسمارتفون هک شده استفاده میکنند و اساسا چگونه یک اسمارتفون را هک میکنند؟ در جواب پرسش اولی باید بگوییم، هکرها زمانی که به یک دستگاه همراه نفوذ میکنند، در اولین گام یک درب پشتی روی دستگاه قرار میدهند و از طریق این درب پشتی اطلاعات مربوط به کارتهای اعتباری، فهرست مخاطبان و عکسهای قرار گرفته در دستگاه همراه و هر آن چه که دوست داشته باشند را به سرقت میبرد. اما به تازگی ویدیویی از سوی یک هکر کلاه سفید منتشر شده که نشان میدهد هکرها تنها باید در کنار شما راه بروند تا بتواند دستگاه همراه شما را هک کنند.

در ویدیویی که از سوی این هکر منتشر شده مشاهده میکنیم که هکر تنها با قرار گرفتن در کنار قربانی خود و پیکربندی یک هاتاسپات مخرب موسوم به EvilAP موفق شد یک اسمارتفون را هک کرده و به آن نفوذ کند. در این مکانیزم حمله، هکر برای آنکه بتواند به دستگاههای همراهی که در کنارش قرار دارند نفوذ کند از یک دستگاه تست نفوذپذیری و یک ارتباط اینترنتی استفاده میکند. این رویکرد بر مبنای مکانیزم حمله Evil Twin عمل میکند.

در مکانیزم فوق هکر کاربر را اغوا میکند تا به یک هاتاسپات مخرب بیسیم و به ظاهر قانونی و رایگان متصل شود. زمانی که کاربر به هاتاسپات مخرب متصل شد، تمامی اطلاعات دستگاه او به طور خودکار به سمت هکر روانه میشود و در ادامه این امکان به وجود میآید تا هکر یک درب پشتی روی دستگاه همراه هکر نصب کرده و تمامی ارتباطات و مکالمات او را شنود کند. در حالت خطرناکتر امکان هدایت کاربر به سمت سایتهای مخرب و حتا پیادهسازی حملات فیشینگ نیز وجود دارد.

برای محافظت در برابر این مدل حملات سعی کنید وایفای دستگاه خود را تا حد امکان خاموش نگه دارید، اجرای برنامههای باز را متوقف کنید، گذرواژهها را در بازههای زمانی مختلف تغییر دهید، بهروزرسانیها را دریافت کنید و حتا حد امکان به هاتاسپاتهای عمومی متصل نشوید.

- ۹۸/۰۱/۰۸